Web

Mais de 90 mil sites fazem internautas serem atacados pelo 'Angler'

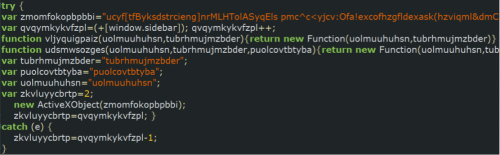

Written by Fagner SutelO Angler é um código malicioso (Exploit Kit EK) baseado em Javascript que serve de vetor para outras ameaças de segurança. O código possui diversas variantes e são diversas as ameaças que podem ser instaladas por meio do Angler, explorando vulnerabilidades das mais diversas aplicações.

O código utiliza variáveis aleatórias que auxiliam na ofuscação de seu modo de operação, assim a cada requisição as respostas são diferentes e o resultado do ataque também. O Polimosfirmo deste códico é o que o torna sofisticado e de difícil rastreabilidade. A execução bem-sucedida do JavaScript sempre resulta em uma injeção de um apontador iframe para abrir acesso ap EK.

.

Um exploit geralmente é uma sequência de comandos, dados ou uma parte de um software elaborados por hackers que conseguem tirar proveito de um defeito ou vulnerabilidade. Os exploits evoluem constantemente visando explorar vulnerabilidades de infra-estrutura. Os resultados de infecções por EK são: causar comportamentos acidenteais e imprevistos em software e hardware. Dependendo da complexidade do EK ele pode dar a um Hacker acesso total aos dados de um sistema e mesmo o controle sobre o mesmo.

O código Angler é incorporado a sites maliciosos ou até mesmo em sites invadidos e mesmo em anúncios de publicidade. A ameaça atinge usuários dos navegadores Internet Explorer, Chrome e Firefox, explorando diversos vulnerabilidades, mas principalmente falhas do Flash Player.

Os programas de antivírus estão sendo atualizados para barrarem páginas que contenham o código malicioso ou mesmo barrarem a operação do mesmo após realizado o download do EK para o dispositivo do usuário. Alguns navegadores já barram algumas destas páginas infectadas antes mesmo do programa de antivírus detectá-lo por já constarem nos registros da desenvolvedora do navegador.

O código do Angler é sofisticado e a carga de vírus por ele descarregada varia com a localidade do usuário, por exemplo, em redes de empresas desenvolvedoras de antivírus o ataque utiliza um agente melicioso específico que visa impedir a detecção do ataque.

Os endereçamentos do Angler para o Kit real de ataque mudam constantemente, e os sites infectados são atualizados com estes dados, fazendo com que a cada período o direcionamento para o Kit mude e seja atualizado em todos os pontos de endereçamento para o KIT, além disso o serviço de acesso ao kit não funciona a todo instante, mas em períodos pré definidos.

No caso específico do Angler, a vulnerabilidade parece estar presente em sites em sua maioria localizados em servidores dos EUA, com framework WordPress, hospedados na GoDaddy.

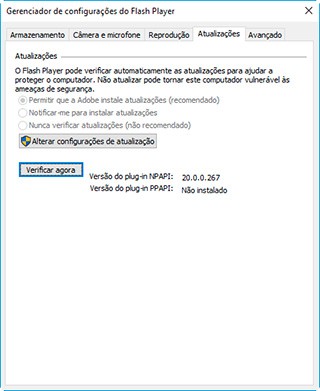

Uma solução, embora ainda não completa, é manter atualizados o sistema operacional, o navegador e o Flash Player.

Dica: No Painel de Controle do Windows você pode procurar por Flash Player, abrir as configurações da aplicação e configurar para atualização automática. Embora o Flash Player tenha a fama de software vulnerável, para aqueles que precisam da aplicação o recomendável é sempre mantê-lo atualizado.